ルーターの設定書き換え攻撃、依然猛威 Androidデバイスの完全制御が狙いか

ルーターの設定を書き換えて不正アプリに感染させる攻撃が日本国内などで頻発している問題について、セキュリティ企業のKaspersky Labsが4月17日のブログで詳しい分析結果を公表した。

この攻撃では、ルータのDNS設定が書き換えられて不正なIPアドレスに誘導され、Androidマルウェアの「facebook.apk」「chrome.apk」がダウンロードされる。

Kasperskyでは2018年2月9日から4月9日の2カ月間で、わずか150人のユニークユーザーから、このマルウェアを6000回以上検出したといい、「一部のユーザーは自分のネットワークに同じマルウェアが何度も何度も現れるという苦痛を経験している」と推測する。検知数が最も多かったのは韓国で、次いでバングラデシュ、日本の順だった。

マルウェアの検知数が最も多かったのは韓国で、次いでバングラデシュ、日本の順だった(出典:Kaspersky Labs)このマルウェアは、インストール時に端末情報とIDの読み取りなど多数の権限を要求し、氏名と生年月日の入力画面を表示する。さらに、2段階認証の情報も入手しようとしている形跡があることが分かったという。

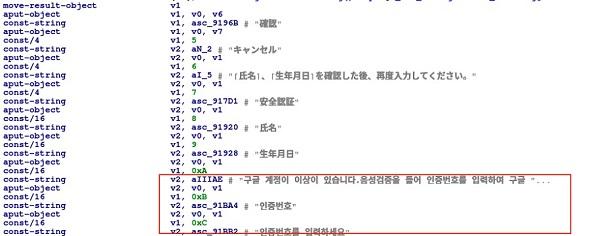

ただ、本来なら日本語のメッセージが指定されているべきところに、韓国語が指定されるミスがあるなど、「攻撃者は韓国と繁体字中国語使用者に、特別な関心を持っていることがうかがえる」という。

本来なら日本語のメッセージが指定されているべきところに、韓国語が指定されるミスがある(出典:Kaspersky Labs)今回のマルウェアの目的は、2段階認証情報を含むユーザーデータを盗み、Androidデバイスを完全な支配下に置くことにあるとKasperskyは推定。不正アプリはもともと韓国を標的として配布され、後に繁体字、英語、日本語に対応してアジア地域に拡大したと見ている。

Kasperskyでは、Wi-Fiネットワーク間のスマートフォンローミングを介してマルウェアが増殖し、感染を拡大させている可能性があることから、この攻撃を「Roaming Mantis」と命名した。攻撃は現在も活発であり、日々アップデートが加えられていると警告している。

ルータのDNS設定がどのような手口で改ざんされているのかは、依然として分かっていない。自分のルータのDNS設定に不安がある場合は、ユーザーマニュアルを参照して改ざんされていないかどうか確認するか、インターネットプロバイダーに問い合わせるよう同社は勧告している。