ASCII.jp LTE通信規格の脆弱性を突きスマホ回線を奪取する“幽霊交換手”

米国で開催されたセキュリティカンファレンス「Black Hat USA 2017」で7月27日、中国のセキュリティベンダーである360 TechnologyのUnicornTeamが、携帯電話の通信規格(移動体通信規格)に潜在する脆弱性を突く攻撃手法“Ghost Telephonist”(和訳すれば『幽霊電話交換手』)を明らかにした。

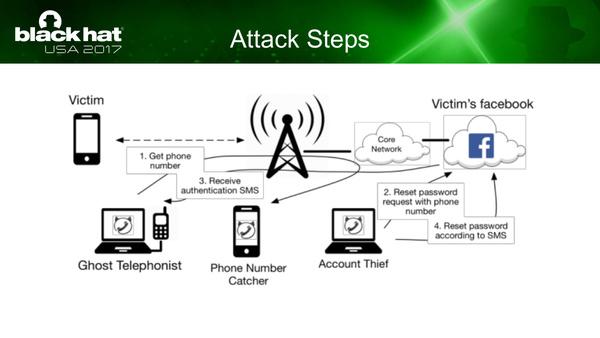

同攻撃の実行は特定の条件下に制限されるが、悪用された場合、攻撃者はターゲットの携帯電話ユーザーに気づかれることなく、スマートフォンの発着信やSMS(テキストメッセージ)の送受信を乗っ取ることができる。TwitterやInstagram、Facebookなどで使われている、SMSを利用したパスワードリセットや二段階認証も突破されるおそれがあると指摘している。

“Ghost Telephonist”攻撃デモ動画より(China Unicomのネットワークを利用)。スマートフォンの音声通話やSMSの送受信を、本来の持ち主に気付かれることなく奪える

LTEの「CSフォールバック」に潜む脆弱性を突き、2G通信回線を乗っ取る

今回公表された脆弱性の肝は、LTEの通信仕様のひとつである「CSフォールバック(CS:Circuit Switched、回線交換)」において、端末の認証プロセスが存在しないという点にある。

CSフォールバックは、移動体通信規格が2G、3GからLTEに進化する過程で用意された仕組みのひとつだ。低遅延なデータ通信ネットワークであるLTEが登場し、LTE上で音声通話(VoIP)サービスを可能にするVoLTE(Voice over LTE)も開発された。だが、すべての携帯基地局(=通信エリア)がLTEに対応するまでの移行期間においては、LTE対応端末は旧来の3G/2Gエリアでも音声通話ができるよう、旧来の制御方式にも対応しなければならない。

そのために用意されたのがCSフォールバックだ。簡単に言えば、LTE端末が音声通話の発着信をする際、VoLTEが使えないエリアであればモードを切り替え、一時的に3G/2G方式にモードを「落とす(フォールバックする)」ことで、3Gや2Gの基地局に回線接続できるようにする技術である。

しかし、UnicornTeamの調査では、CSフォールバック時の2G/3Gネットワーク接続処理において、仕様上、何の端末認証プロセスも用意されていないことが判明した。そのため、攻撃者の端末が特定の条件を満たせば、ほかのLTE端末になりすまして回線接続を乗っ取ることができる可能性がある。UnicornTeamのリン・フアン氏は「フォールバック処理の遅延を最小限に抑えるために認証プロセスを実装しなかったのではないか」と推測する。

CSフォールバック時の、LTE携帯端末(UE)/LTE基地局(eNB)/MME(UEの移動管理装置)/BSC(基地局制御装置)/MSC(移動通信制御局)間の通信の流れ。LTE回線と切り離された後、2G回線への接続処理が「認証なし(NO Authentication)」で実行される点がポイント

簡単に言うと……「LTEのドアから出てきた端末は、急いで2G(GSM)に接続する必要があるので、バッヂ(認証)なしで2Gのドアへの入室を許可される」

それでは、この脆弱性を悪用してどのようにほかの端末になりすますのか。UnicornTeamでは、基地局と端末とのやり取りに注目した。具体的には、各基地局が通信エリア内で特定端末を呼び出す通信(PCH:ページングチャネル)を傍受して、その際にやり取りされるTMSI(各基地局が通信圏内にある個々の端末に対し一時的に付与するID)やIMSI(SIMに格納されている端末固有の固定ID)を抽出する。これらのIDを名乗ってMSC(移動通信制御局)にレスポンスを発信すれば、その端末になりすますことができるはずだ。

ただし、この手法は2Gネットワークにだけ通用して3Gには通用しない。2Gも3Gも、通信エリア内にいる端末を確認する最初のプロセス(IMSI/TMSIの交換)は暗号化されておらず、“IMSI/TMSIキャッチャー”は以前から存在する。問題は、IMSI/TMSI交換以降、端末がどの基地局エリア(ページングエリア)にいるかという位置情報などを交換し、最終的に通信路を確立するプロセスにおいて、2Gの場合は端末と基地局間の通信がA5/0またはA5/1で暗号化される点だ。これらの暗号方式は、容易に実行できる解読手法がすでに発見されている(その反省から、3Gではより強力な暗号技術が採用された)。

UnicornTeamで無線通信関連の調査研究に従事するリン・フアン氏

実際、UnicornTeamでは同じLTE基地局圏内にいる携帯端末のTMSIやIMSIを入手し、その端末になりすましてひたすらMSCにレスポンスを投げ続けるという手法で、基地局との回線接続を奪うことに成功したという。このとき、なりすまし攻撃を受けているターゲット端末の持ち主は、攻撃者が発信したことには気づかない(原理的に気づくことができない)。

“Ghost Telephonist”攻撃のフロー。ページングチャネルを傍受してTMSI/IMSIを抽出し、MSCにページングレスポンスを投げ続けるだけ

“Ghost Telephonist”攻撃時の通信の流れ。攻撃者の端末(UE-F)がレスポンスを投げ続け、途中から通信を乗っ取っている

ターゲットにされた携帯端末は引き続きLTE通信が可能なので、攻撃者が2G通信を乗っ取っていることには気づかない

加えて、このなりすまし回線を使って攻撃者自身の携帯電話宛てに発信すると、ターゲット端末の電話番号を入手できることも説明された。こうなれば、攻撃者はわざわざPCHを傍受することもなく、ターゲットの端末に音声通話をかけるだけで人為的にCSフォールバックを引き起こすことができるようになる。

CSフォールバックの脆弱性と攻撃手法を組み合わせることで、他人の端末宛ての音声通話を受けたり、発信したりできるようになる

なおこの攻撃は、基地局側でターゲット端末のTMSIが更新された時点で無効になってしまう。ただし、UnicornTeamのユーウェイ・ツェン氏によると、端末が移動しなければ(接続先の基地局を変えなければ)TMSIを半日近くもそのままにする通信事業者もいると述べた。

このほか、端末側の機能で、MSCへのレスポンスが失敗した場合に2GからLTEに接続回線を戻す「Location Area Update」が実行された場合は、攻撃者が奪った接続が切れてしまう。「これについては、ジャミング信号を送って接続を遮断、再度CSフォールバックとの組み合わせで接続を取り戻せばいいが、頻繁に実行すれば携帯端末の持ち主に気付かれるおそれがある」(ツェン氏)。また、この機能の実行条件は携帯端末(搭載するチップセット)ごとにまちまちであり、攻撃を成功させやすい端末とそうではない端末があるという。

UnicornTeamのユーウェイ・ツェン氏

SMS乗っ取りを通じてFacebookやTwitterのアカウントを奪われる可能性も

ここまで説明してきた攻撃が成功するためには、まず、CSフォールバック先として2Gネットワーク(解読の容易なA5/0、A5/1暗号方式が使われている環境)が運用されていることが条件となる。その点で、日本国内ではすでに2Gサービスが終了しており、2GへのCSフォールバックは発生しないので、回線接続を乗っ取られる心配はない。ただし、米国を含め海外ではまだ2Gサービスが提供されている地域も多い。旅行や出張でそんな地域へ出向く場合には、この攻撃を受ける可能性が出てくる。防ぐことは実質不可能だ。

加えて、パスワードリセットや二要素認証の認証手段としてSMSを採用しているさまざまなWebサービスやアプリ(TwitterやInstagram、Facebookなど)については、乗っ取られた回線を通じてSMSの内容が盗まれ、アカウントを奪われてしまう可能性もある。現時点で個人ができる対策は存在しない。

SMSを奪取し、パスワードリセットをかけることでFacebookなどのWebサービスのアカウント乗っ取りに応用可能

UnicornTeamではすでに今年3月、携帯通信事業者の業界団体であるGSMAの脆弱性報告窓口にこの件を報告し、対応が進められている段階だという。

「通信事業者は、CSフォールバックにおいて認証プロセスを実装するとともに、(CSフォールバックを不要にする)VoLTEの普及と対応を急いでほしい。またWebサービス/アプリ事業者は、携帯端末(のSMS)を使った認証は必ずしも安全ではないことを認識し、パスワードリセットの手順を改善してもらいたい」(フアン氏)